Una vita da White Hat: incontro ravvicinato con un hacker "etico"

Published on

La categoria hacker non è più popolata solo da malevoli pirati dell'informatica, ma anche da individui che mettono le proprie conoscenze tecniche a servizio della comunità per aumentarne la sicurezza collettiva. Questi ultimi vengono chiamati “white hat”, gli hacker etici. Ne abbiamo incontrato uno, e dimenticatevi gli scantinati misteriosi.

Per la serie YoTambien facciamo un'immersione nelle cinque tematiche dello Yo!Fest in occasione dell'evento EYE2018, il più grande festival politico europeo dedicato alle giovani generazioni. Si tratta delle questioni più importanti del nostro tempo per i giovani. Iniziamo con la rivoluzione digitale.

---

Una felpa nera, un cappuccio calato fino agli occhi e un pc acceso nel buio di una stanza che non vede la luce da molto tempo. Sul suo schermo, dal piccolo scantinato dove vive, scorrono dati e informazioni, altamente riservati, capaci di far tremare i servizi segreti di mezzo mondo. È questo il ritratto che tutti abbiamo in mente di un hacker: un individuo, il più delle volte un nerd, con una vita sociale problematica, quando ce l’ha, che passa il suo tempo ad introdursi in reti informatiche protette, adattandole alle proprie esigenze, criminali o più oneste che siano. Un fermo-immagine, molto comune, che ha ispirato centinaia di film e influenzato generazioni di scrittori e lettori, ma che ha davvero poco a che fare con la realtà. Almeno per quello che ho potuto scoprire.

Bucare i sistemi, ma senza super poteri

Anche io mi ero innamorata di questa idea, un po’ oscura, ma Davide Del Vecchio, 37enne italiano, che oggi guida un team di venti persone per tutelare la sicurezza informatica di una nota multinazionale nel settore dell'e-commerce del Belpaese, è quanto di più lontano si possa pensare dalla figura del classico hacker. Non ha niente in comune con Lisbeth, la smanettona introversa della trilogia "Millenium" di Stieg Larsson, che con la sua memoria fotografica riesce a ricordare enormi quantità di dati e informazioni. O con Neo di Matrix, il programmatore di software di giorno che, però, commette tutti gli illeciti informatici possibili solo di notte. Insomma un po’ ci speravo, ma il mio hacker non sarebbe stato così.

Ne cercavo uno etico, in gergo un white hat (“con il cappello bianco”), ethical hacker o penetration tester: qualcuno che per mestiere buca i sistemi operativi del proprio datore di lavoro per trovare eventuali vulnerabilità, sventa attacchi dall’esterno e si prepara a gestire situazioni di rischio, come un malware o tentativi mirati di spionaggio industriale, adottando tutte le misure del caso. Un po’, come su un campo di battaglia, quando per arginare un’eventuale minaccia, si corre al riparo prima del tempo, costruendo trincee durante la prima guerra mondiale o bunker antiatomici in piena guerra fredda. Un buono, diciamo così, diverso da chi, porta invece il black hat, e fa più o meno le stesse cose, ma per scopi criminali o quanto meno non legali.

Ne cercavo uno etico, in gergo un white hat (“con il cappello bianco”), ethical hacker o penetration tester: qualcuno che per mestiere buca i sistemi operativi del proprio datore di lavoro per trovare eventuali vulnerabilità, sventa attacchi dall’esterno e si prepara a gestire situazioni di rischio, come un malware o tentativi mirati di spionaggio industriale, adottando tutte le misure del caso. Un po’, come su un campo di battaglia, quando per arginare un’eventuale minaccia, si corre al riparo prima del tempo, costruendo trincee durante la prima guerra mondiale o bunker antiatomici in piena guerra fredda. Un buono, diciamo così, diverso da chi, porta invece il black hat, e fa più o meno le stesse cose, ma per scopi criminali o quanto meno non legali.

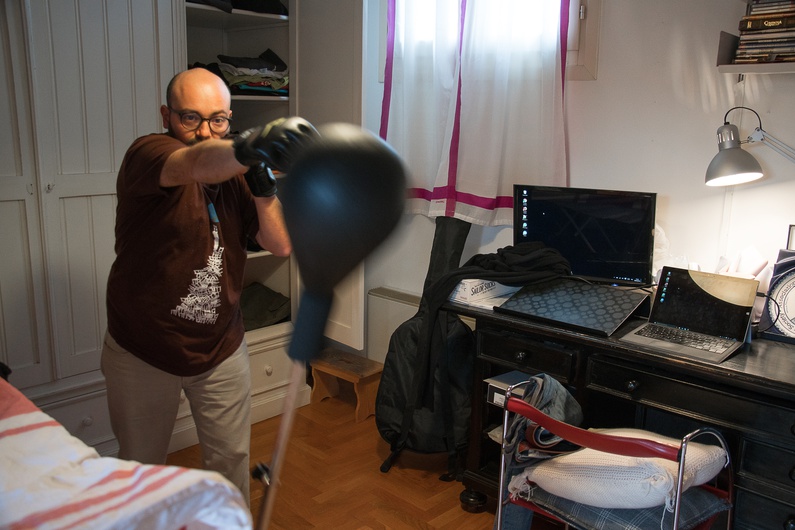

Il mio contatto con Davide, che ha iniziato a smanettare a sei anni con il suo primo pc, un Amiga, arriva da un mio collega, inserito nella comunità hacker italiana. Passa qualche giorno, e sono già a Bologna, nel suo appartamento. Ad attendermi al quarto piano di un palazzo storico del centro, c’è un ragazzo, come tanti altri. Qui nel suo rifugio, sotto le Due Torri, ci passa circa due settimane al mese, gli altri giorni vive oltreconfine. Ci sistemiamo in cucina, sotto una vetrata aperta sul soffitto, da cui filtra tantissima luce. Niente buio.

Il Dante Alighieri dell'informatica

Nella community Davide è meglio conosciuto come “Dante”, per un vecchio virus che aveva creato tanti anni fa in cui proponeva i passi della Divina Commedia, da completare correttamente per continuare ad utilizzare il proprio pc. Sorseggiamo una tisana rilassante mentre mi parla di codici, vulnerabilità, software e malware. La sua è una passione, che è nata quando non esistevano ancora le parole per definirla. Da quando, fin da piccolo, aveva capito come passare rapidamente ai livelli successivi, modificando direttamente i codici delle vite dei personaggi dei suoi giochi sul pc. Ancora, non lo sapeva, ma quello, in fin dei conti, sarebbe diventato il suo mestiere, anche se il padre, come tutti, lo voleva dottore. A 16 anni ha avuto per la prima volta accesso ad internet, e a 19 aveva già cominciato ad andare in giro per il mondo, invitato dall’altra parte del globo per partecipare alle prime conferenze in cui si parlava di hacker e sicurezza.

«Il mio settore non era ancora esploso: solo negli anni 2000 si è iniziato a parlare per la prima volta della necessità di assumere personale in grado di proteggerci da eventuali attacchi informatici. Ma era ancora presto: i motori di ricerca erano ancora agli albori, e per informarmi seguivo gli hyperlink (collegamenti ipertestuali, gli antenati dei nostri link di oggi ndr), e nel frattempo viaggiavo più che potevo, invitato dalla community. Facevi una ricerca, e andavi: l’età non contava» racconta Davide, che non si autodefinisce “hacker” perché sono gli altri a chiamarti così. Ecco perché, in qualche modo, si passa inosservati: immagino una cena con gente sconosciuta, dove ad un certo punto lui si presenta come un white hat. «Non ce lo si dice mai da soli. Io mi definisco uno specialista della sicurezza informatica». Il tema affascina tutti, meglio rimanere in sordina, anche perché, poi, come racconta, dopo qualche domanda di rito, finisce sempre allo stesso modo. Gli chiedono di entrare nell’account della propria fidanzata o nello smartphone di lui. Ovviamente, non lo fa. «Sarebbe accesso abusivo a sistema informatico, equivale a come introdursi illegalmente nella casa di qualcuno. Non ci tengo, anche per questioni etiche. Per me la privacy è sacra, ma sono queste le richieste che mi fanno più spesso».

Una vita da hacker etico: tra sicurezza e couchsurfing

Fino ad oggi Davide, che non passa tutte le sue giornate davanti ad un pc, ha visitato 75 Paesi diversi, ma l’obiettivo è riuscire a mettere piede ovunque nell’arco di una vita, che da lunedì a venerdì passa nel suo ufficio, dove ha sistemato una palma gonfiabile con una bandiera dei pirati. Da qui guida il suo team di ethical hacker ed esperti informatici. C’è chi fa il white hat in tutti i sensi: prova a bucare il sistema dell’azienda, individua eventuali falle e le segnala; chi ancora si occupa di gestire tutte le tecnologie che riguardano la sicurezza, cercando di prevenire gli attacchi esterni: centinaia di migliaia al minuto, quasi tutti automatizzati; e ancora chi si occupa di arricchire le informazioni su nuove minacce in arrivo e creare eventuali allarmi che aiutano a capire quando qualcuno o qualcosa sta entrando nei sistemi.

«Non serve essere un ingegnere del software- sottolinea Davide- per occuparsi di sicurezza informatica, ma bisogna saperne un po’ di tutto: da come funzionano le reti, a come si muovono le informazioni su internet, a capirne un po’ di programmazione visto che alcuni problemi risiedono nel codice, oltre che conoscere i vari sistemi operativi». Nessuna rete è sicura al 100%, e paradossalmente è molto più facile entrare nel software della Nasa che in quello di un privato. «Giusto per sfatare qualche mito. Esiste una legge che dice che il livello di sicurezza informatica di una rete è pari al livello di sicurezza del computer più debole. Più ci sono pc, e più è difficile proteggersi. Ecco perché quando leggo del ragazzino che si è infilato nei sistemi di grandi imprese o istituzioni mi viene da sorridere: basta un computer per introdursi, anche quello dell’ultimo dipendente, dove non è stato installato un antivirus o non sono stati scaricati tutti gli aggiornamenti».

Davide però non guida solo il suo team: si occupa anche, assieme ai suoi colleghi, di selezionare i futuri ethical hacker da inserire nella sua squadra. «Oltre a domande teoriche, posso dare il pc al candidato e chiedergli di provare a bucare una copia test del nostro server» racconta, prendendosi una pausa, per accendere il riscaldamento. Fa ancora freddo in città, e fra poco arriverà qualcuno. Davide negli ultimi anni ha ospitato quasi 600 persone nelle varie case in cui ha vissuto, tra Bari, Milano, Roma, Treviso e ora la Città delle Due Torri, attraverso una piattaforma, quella di Couchsurfing. A tal punto da aver guidato la rivolta dei suoi utenti, nel 2011, quando il fondatore del sito, Casey Fenton, annunciò la cessione di una quota della società, che da no profit diventò una benefit corporation. Prima era un portale basato su quei principi di gratuità, aiuto-reciproco e condivisione, tanto cari ai white hat, da sempre sostenitori del concetto di software libero. La stessa parola chiave che ha ispirato l’Hermes Center for Transparency and Digital Human Rights, una no profit che anche lui ha cofondato e si occupa di sviluppare sistemi gratuiti, come Globaleaks, per raccogliere segnalazioni anonime su diversi temi e costruire iniziative di whistleblowing. Un software già utilizzato da diversi giornalisti per le loro inchieste, ma anche dalla stessa Anac, l’Autorità nazionale anticorruzione.

"Internet è diventato uno strumento di guerra"

«Internet è nato come uno strumento di liberazione: un grande mezzo per permettere la comunicazione di tutti da tutto il mondo - spiega - Era un campo sterminato in cui non c’erano leggi ed era un modo attraverso il quale la conoscenza si poteva diffondere ovunque e in maniera incontrollata. Studiavi, e sul web condividevi le tue conoscenze. Poi si è trasformato in un mezzo di controllo, e ora è a tutti gli effetti uno strumento di guerra». Basti pensare, per fare un esempio, al volume di soldi generato solo dal cybercrime, che ha superato quello della droga. Tant’è che, secondo lo studio di McAfee, i reati informatici risultano terzi al mondo per l’entità dei costi che comportano, dopo la corruzione che coinvolge la classe dirigente mondiale e il narcotraffico. «Ad oggi il rischio di cybercrime è più alto di quello legato, a livello mondiale, agli incendi e alle inondazioni. Parliamo di un fenomeno che ha già e avrà pesanti conseguenze anche a livello geopolitico, e nella stessa finanza, quanto sui privati cittadini. E se pensiamo alla mafia: se da una parte in Italia è ancora presto, in altre località, come in Russia, la criminalità organizzata viaggia già ampiamente attraverso la rete». Nel giro di trent’anni il web ha cambiato faccia diverse volte, e poco è rimasto di ciò che era internet agli albori, quando era ancora un campo sterminato da esplorare e dove poter condividere conoscenze. Ma forse il peggio deve ancora arrivare: Davide è convinto che quest’anno faremo un’ulteriore passo avanti, si fa per dire. Sarà l’anno in cui vedremo i primi attacchi informatici letali, non solo per le aziende.

«Gli imprenditori che non investono ora in sicurezza saranno spazzati via, ma presto vedremo anche il primo uomo morire a causa di un attacco informatico. Oggi tutto è collegato ad internet: dagli impianti di gas ai bypass inseriti nel cuore delle persone. Basta un po’ di immaginazione». Uno scenario a cui qualche regista ha già pensato, ma dopo aver tratteggiato un futuro apocalittico, più reale di quanto possiamo immaginare noi profani, l’occhio mi cade su due libricini illustrati. Sono favole per bambini, le scrive lui. Molto probabilmente di notte, mentre tutti gli hacker dei film smanettano al pc, in uno scantinato, al buio.

«Gli imprenditori che non investono ora in sicurezza saranno spazzati via, ma presto vedremo anche il primo uomo morire a causa di un attacco informatico. Oggi tutto è collegato ad internet: dagli impianti di gas ai bypass inseriti nel cuore delle persone. Basta un po’ di immaginazione». Uno scenario a cui qualche regista ha già pensato, ma dopo aver tratteggiato un futuro apocalittico, più reale di quanto possiamo immaginare noi profani, l’occhio mi cade su due libricini illustrati. Sono favole per bambini, le scrive lui. Molto probabilmente di notte, mentre tutti gli hacker dei film smanettano al pc, in uno scantinato, al buio.

__